À l’heure où les cyberattaques se multiplient, négliger la sécurité informatique à la Réunion revient à exposer votre entreprise à des risques majeurs : pertes de données, arrêts d’activité, atteinte à la réputation.

Sécurité informatique à la Réunion : protégez vos données, votre activité… et votre réputation

C’est pourquoi, chez Gigarun, nous avons fait de la cybersécurité un pilier stratégique. Chaque jour, notre équipe veille, protège et agit pour sécuriser les données, les réseaux et les infrastructures de nos clients.

Cybermenaces : un contexte en constante évolution

Les menaces numériques se transforment sans cesse. En effet, il ne s’agit plus seulement de virus classiques, mais aussi d’attaques ciblées, de ransomwares, de phishing sophistiqué ou encore d’exploitation de failles connues.

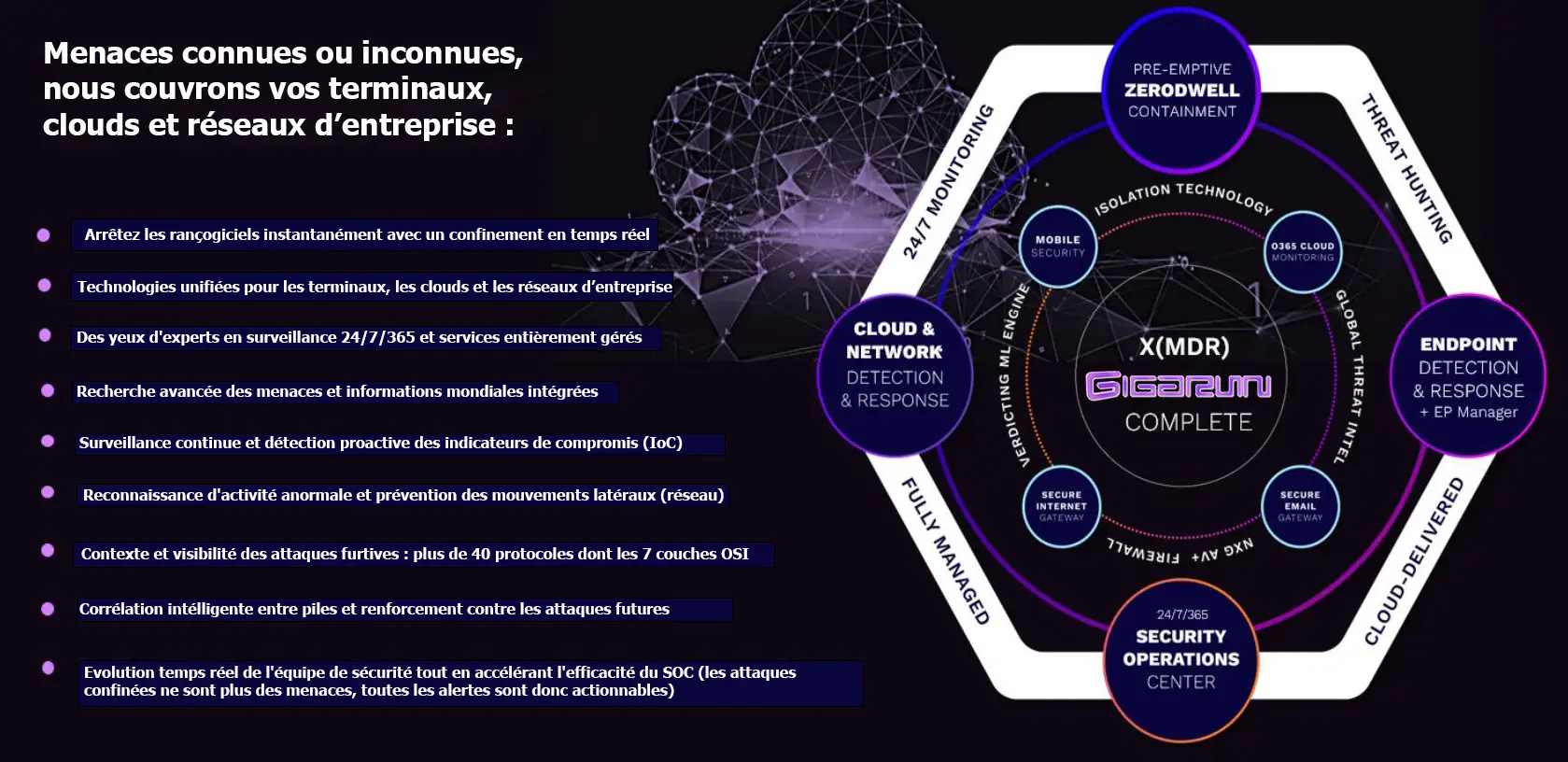

Dès lors, un simple antivirus ne suffit plus. Il devient indispensable d’adopter une approche de sécurité globale, reposant sur des outils avancés comme les SIEM, les EDR/XDR et, surtout, un suivi humain réactif 24h/24.

Gigarun vous accompagne : audit, intégration, supervision continue

Notre accompagnement repose sur une méthodologie complète :

-

Audit de sécurité : cartographie des risques, analyse des vulnérabilités, évaluation de la maturité de votre cybersécurité.

-

Intégration de solutions : déploiement d’outils de détection et de réponse, sécurisation des accès réseau (filaire ou Wi-Fi), segmentation des droits.

-

Supervision active : notre SOC (Security Operations Center) surveille les alertes, détecte les comportements anormaux et agit en conséquence.

Par conséquent, vous bénéficiez d’une protection continue, sans alourdir votre organisation interne (Option).

Gigarun est prestataire cybermalveillance.gouv.fr pour une meilleure lisibilité de la qualité des prestations et services, et un accompagnement adapté en assistance et prévention en cybersécurité.

SIEM, EDR/XDR : la technologie pilotée par des experts humains

Les solutions SIEM classiques, bien qu’efficaces, restent souvent inaccessibles pour les PME : elles nécessitent des ressources importantes, tant financières que techniques.

C’est la raison pour laquelle nous proposons une solution EDR/XDR cloud-native, corrélant les journaux d’activité (pare-feu, Active Directory, messagerie, etc.). Elle permet notamment de :

-

Détecter en temps réel les comportements suspects ;

-

Identifier et isoler les menaces avérées ;

-

Filtrer les faux positifs pour ne garder que l’essentiel ;

-

Réagir avant que l’attaque ne cause des dommages.

En complément, notre équipe SOC locale prend le relais pour surveiller, analyser et intervenir, y compris la nuit ou les jours fériés.

Menaces fréquentes : ce contre quoi nous vous protégeons

De nombreuses attaques exploitent des failles pourtant connues :

-

Spear phishing : mails ciblés avec pièces jointes piégées ou faux liens ;

-

Watering hole : infection de sites fréquemment visités par vos collaborateurs ;

-

Man-in-the-middle : interception des données lors de communications non chiffrées ;

-

Darknet : revente de vos accès piratés à des tiers malveillants.

Grâce à nos outils de veille et à notre réactivité, vous conservez le contrôle de votre système d’information.

Un SOC pour PME : réactivité, proximité, efficacité pour tous.

Notre cellule SOC veille 24h/24 sur vos systèmes. Elle assure une détection rapide, une réponse adaptée aux incidents et une veille permanente sur la conformité (RGPD, PCI-DSS, PAN...).

Ainsi, dès qu’un comportement suspect est détecté, nous pouvons :

-

Restaurer un poste Windows en quelques minutes ;

-

Isoler un hôte compromis ;

-

Bloquer une attaque en cours, même à distance.

Ce niveau de réactivité vous garantit une continuité de service maximale pour une plus grande sécurité informatique à la Réunion.

Un service conçu pour les PME

Nous avons conçu notre offre pour qu’elle soit :

✔️ Accessible : pas besoin d’investissements lourds

✔️ Flexible : solution cloud, légère, compatible avec vos outils

✔️ Efficace : détection, alerte, réaction en temps réel

✔️ Transparente : rapports clairs et compréhensibles

✔️ Rentable : réduction des coûts liés aux incidents et à la reprise d’activité

Mesurez ce que vous protégez. Valorisez ce que vous sécurisez.

Notre outil de gestion des risques vous permet de visualiser l’état de votre sécurité en un clin d’œil :

-

Impact financier estimé en cas d’incident ;

-

Identification des données sensibles (PII, PAN, PCI-DSS) ;

-

Recommandations d’actions prioritaires ;

-

Suivi des progrès au fil du temps.

En conséquence, vous pouvez mieux communiquer avec votre direction, justifier les budgets alloués et démontrer le retour sur investissement de votre cybersécurité et de votre sécurité informatique à la Réunion.

Sécurité informatique à la Réunion : Gigarun construit votre rempart numérique

Gigarun accompagne les entreprises réunionnaises pour une meilleure cybersécurité.

Avec nos solutions EDR/XDR managées, notre équipe SOC et notre capacité à intervenir immédiatement, vous êtes paré.

🛡️ Ne subissez plus. Agissez dès aujourd’hui.